パスワード管理ソフト「1Password」のiOS版(¥1,600)とMac版(¥4,300)を購入しました。今までは人力でパスワードを管理していたんですが、もはや 限界を感じていた のです。

なぜパスワード管理ソフトが必要なのか

パスワードの使い回し・弱いパスワードを防ぐための措置です。

また、フィッシングに対しても効果があります(ただしDNS関連への攻撃を伴う場合は防げない)。

パスワードを使い回してるひとはカモ

最近、パスワードを使い回している人達を狙った攻撃 (リスト型攻撃)が流行っています(@IT - 「パスワードの使い回しはやめて」、IPAが呼び掛け)。パスワードの使い回しが日本でも多いことはすでに分かっているので、この傾向は起こるべくして起こっています。

IDとパスワードを使い回してる人がどこかで運悪くIDとパスワードの組を入手されてしまうと、アカウントをのっとられます。こういう事件の教訓は、

- 「パスワードを強くする」 → パスワード覚えづらくなった → もう使い回すしかない

- 「パスワードを使い回さない」 → パスワード覚えづらくなった → 覚えやすい(=弱い)パスワードにするしかない

- 「パスワードを定期的に変更する」 → パスワード覚えづらくなった → 覚えやすいパスワードにするしかない or ちょっとだけ変えたやつをローテーション (あんま意味ない)

- 「ユーザーIDをちょっとずつ変える」→ ユーザーIDがメールアドレスになってるものが多いので 現実的に無理

となりがちで、どれも行き詰まる運命にあります。だいたいの教訓はユーザーにもろに負担がかかっているのですから当然ですね。安全性を高めるときには、負担も軽減しなければならないのです。

私自身は、大小英数記号からなる14桁級のパスワード5種+変化バージョン5種の計10種を使っていましたが、どのサイトでどれを使っていたのかわからなくなりました。新しくアカウントをつくるときに、アカウントとパスワードの組を覚えられていないので 避けるべき使い回しを避けられなくなっていたのです (関係のあるアカウント間でパスワードを使い回すと危ない)。

なぜ1Passwordなのか

Macで動くオフライン型のパスワード管理ソフトで、有名なものだからです。オフライン型というのは重要です。オンライン型のパスワード管理ソフト「LastPass」は情報漏洩の可能性があり、オンラインでパスワードを保存するのには一抹の不安が残ります(ただし、パスワードファイルはマスターパスワードによって暗号化されているので即座に悪用されることはありません)。ただし、Dropboxを利用した1Passwordは同じことになるので注意が必要です。

それと公式Blogを見るに、中の人たちの腕前・誠実さも信頼できそうだったというのも好印象でした。

使ってみた感想

iOS版 1Password

使い方がわかりづらいです! 初見で使い方はほとんどわかりませんでした。

詳しい操作方法の説明は、1Passwordでパスワードを管理する方法に譲るとして、感想です。

パスワードの保存

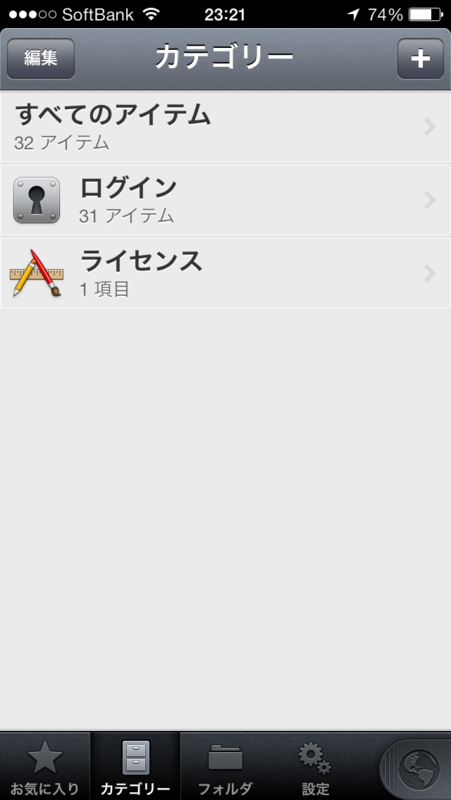

パスワードの保存は、カテゴリタブの右上の+ボタンからおこないます。

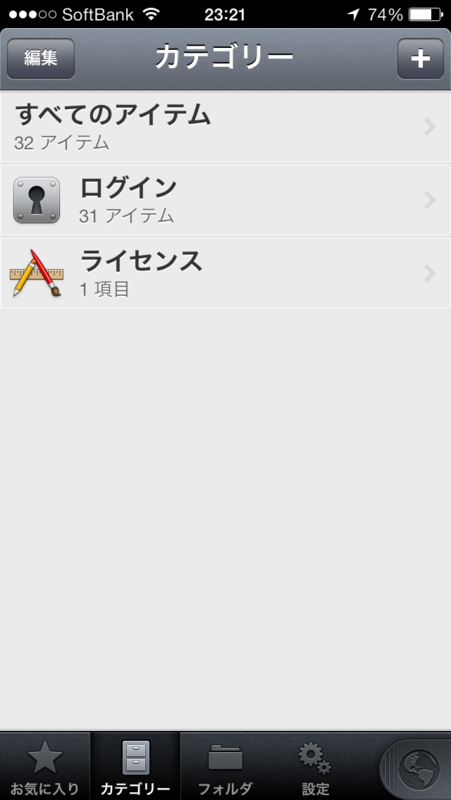

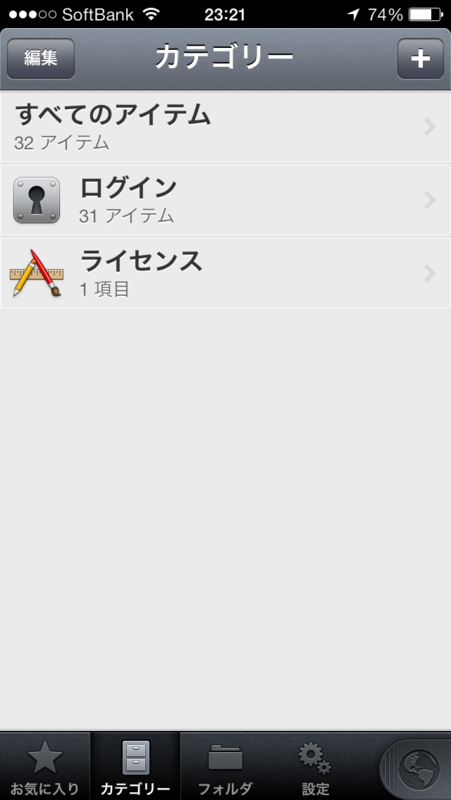

すると、カテゴリーの選択画面が出てきます。

しかし、このカテゴリーっていうのが曲者でした。どれを選択すればいいのか全くわかりません。

ちなみに、 パスワードの保存はすべて「ログイン」カテゴリー です。

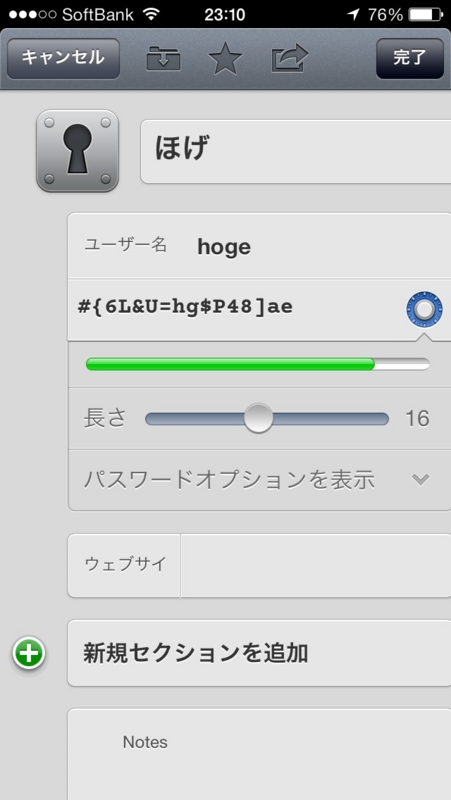

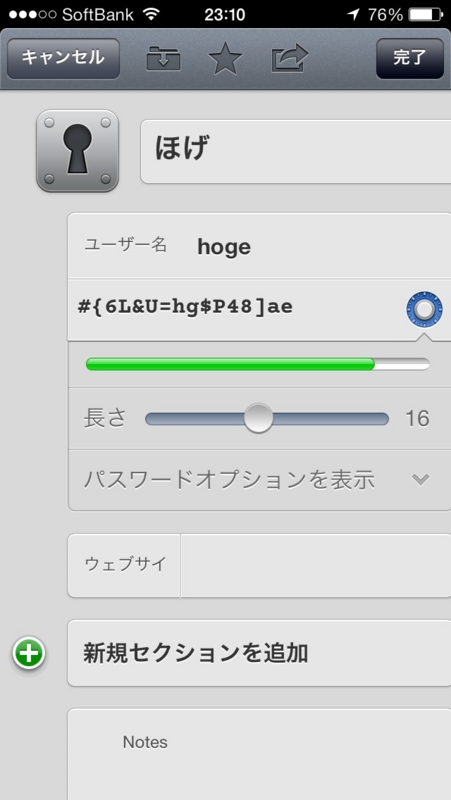

カテゴリーを選択すると、「ユーザー名」「パスワード」などの設定画面に移ります。

ここでパスワードなどを設定し、右上の「完了」ボタンを押せば保存は完了します。

保存したパスワードの呼び出し

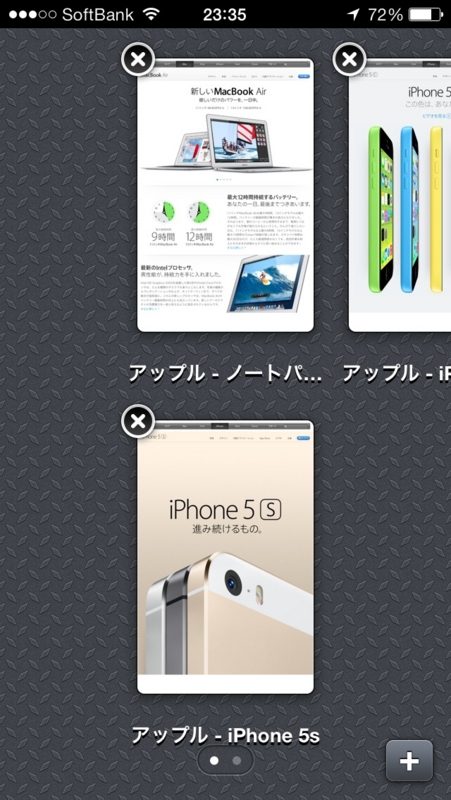

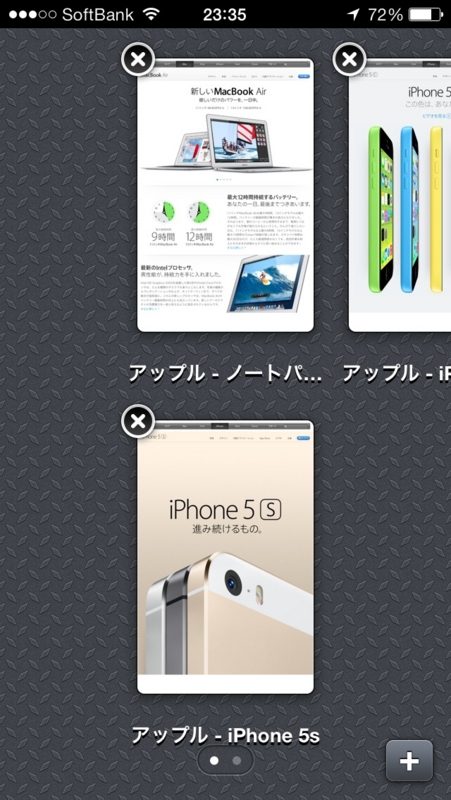

iOS版の1Passwordで保存されたパスワードは、1Password内のブラウザで利用できるようになっています。

つまり通常のブラウジングにはSafariを使い、ログインが必要な場合は1Password内のブラウザでログインするといった利用形態になります。ところが、このブラウザを出すためのボタンが非常にわかりづらい(下の画像の右下の地球マーク)。このボタンに気づかなければ、Safariからどうやって1Passwordにアクセスするのか右往左往しそうなものです。

Mac版 1Password

Mac版の1Passwordはもうちょっと素直に使えました。

パスワードの保存

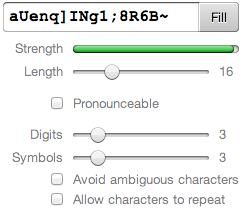

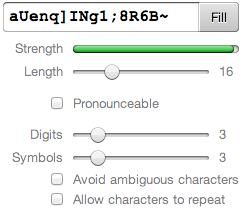

パスワードを保存するには下にある+ボタンを押します。パスワードの保存画面はごちゃごちゃ感があり、iOS版よりも入力画面が洗練されていない印象があります。それでもパスワード強度の一覧表示は非常によろしいですね。

パスワードのゲージをMAXにするためには、桁数16で使用頻度の低い記号(~、|、^など)x3 + 数字x3でいけます。出現頻度の高い記号(-、.、,など)はあまりゲージに影響しないので、出現頻度が低いものに手動で置き換えてあげるとgoodです。

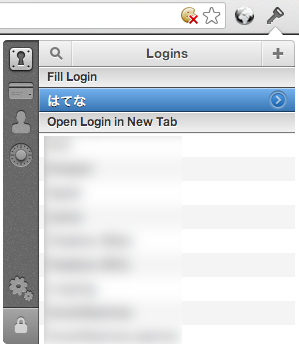

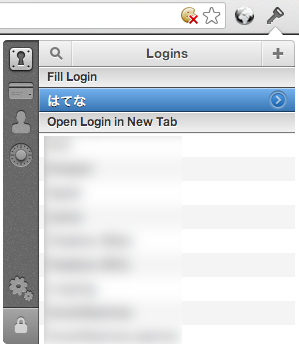

保存したパスワードの呼び出し

保存したパスワードはブラウザの拡張機能から呼び出すことができます。これは便利!

おわりに

iOS版の1Passwordの見た目はiOS6と親和性が高く、なかなかの好印象です。しかし、使い方がわかりづらいため、慣れるまでに時間がかかりそうです。

Mac版も好印象です。ごっちゃり感が和らげば文句なしです。